Algoritmo de Gutmann

| ||||||

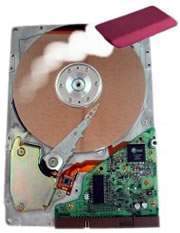

Método de Gutmann. Algoritmo para eliminar de forma segura el contenido de un Disco duro u otro medio de almacenamiento magnético. Este método está considerado como el más seguro, pero al mismo tiempo es el método de eliminación de datos controlado por software que más tiempo consume.

Sumario

Método

El algoritmo fue desarrollado por los profesores de la Universidad de Auckland (Nueva Zelanda) Peter Gutmann a quien debe su nombre y su colega Colin Pluma en 1996. Su funcionamiento consiste en escribir sobre los datos originales una serie de 35 diferentes patrones de tal forma que sea extremadamente difícil (para efectos prácticos, imposible) recuperar el contenido original[1]

Los patrones empleados suponen que el usuario desconoce la forma de codificación del medio magnético, por lo que incluye pautas específicas para tres clases distintas de discos, aunque si el usuario conoce la codificación particular, puede establecerla manualmente.

La mayoría de esos patrones fueron diseñados para codificaciones de disco un tanto antiguas, como MFM o RLL, por lo que para los discos modernos muchos de ellos son superfluos. En los soportes magnéticos con codificaciones como PRML o EPRML, basta un par de pasada para volver los datos totalmente incoherentes e imposibles de recuperar. Sin embargo, muchos profesionales siguen confiando en las 35 pasadas y prefieren asegurarse a quedarse con la duda; cuantas más, mejor.

Una sesión de borrado con el método Gutmann comienza con la escritura de 4 patrones aleatorios, seguidos por los patrones del 5 al 31 (específicos para cada codificación de disco) ejecutados al azar, para terminar con unos últimos 4 patrones también aleatorios.

El orden que sigue el método Gutmann y la serie de patrones es el siguiente

| Pase | Datos escritos | Sistema de codificación del patrón de escritura en el disco | |||

|---|---|---|---|---|---|

| En notación binaria | En notación hexadecimal | (1,7) RLL | (2,7) RLL | MFM | |

| 1 | (Al azar (Random)) | ( Al azar) | |||

| 2 | ( Al azar) | ( Al azar) | |||

| 3 | ( Al azar) | ( Al azar) | |||

| 4 | ( Al azar) | ( Al azar) | |||

| 5 | 01010101 01010101 01010101 | 55 55 55 | 100... | 000 1000... | |

| 6 | 10101010 10101010 10101010 | AA AA AA | 00 100... | 0 1000... | |

| 7 | 10010010 01001001 00100100 | 92 49 24 | 00 100000... | 0 100... | |

| 8 | 01001001 00100100 10010010 | 49 24 92 | 0000 100000... | 100 100... | |

| 9 | 00100100 10010010 01001001 | 24 92 49 | 100000... | 00 100... | |

| 10 | 00000000 00000000 00000000 | 00 00 00 | 101000... | 1000... | |

| 11 | 00010001 00010001 00010001 | 11 11 11 | 0 100000... | ||

| 12 | 00100010 00100010 00100010 | 22 22 22 | 00000 100000... | ||

| 13 | 00110011 00110011 00110011 | 33 33 33 | 10... | 1000000... | |

| 14 | 01000100 01000100 01000100 | 44 44 44 | 000 100000... | ||

| 15 | 01010101 01010101 01010101 | 55 55 55 | 100... | 000 1000... | |

| 16 | 01100110 01100110 01100110 | 66 66 66 | 0000 100000... | 000000 10000000... | |

| 17 | 01110111 01110111 01110111 | 77 77 77 | 100010... | ||

| 18 | 10001000 10001000 10001000 | 88 88 88 | 00 100000... | ||

| 19 | 10011001 10011001 10011001 | 99 99 99 | 0 100000... | 00 10000000... | |

| 20 | 10101010 10101010 10101010 | AA AA AA | 00 100... | 0 1000... | |

| 21 | 10111011 10111011 10111011 | BB BB BB | 00 101000... | ||

| 22 | 11001100 11001100 11001100 | CC CC CC | 0 10... | 0000 10000000... | |

| 23 | 11011101 11011101 11011101 | DD DD DD | 0 101000... | ||

| 24 | 11101110 11101110 11101110 | EE EE EE | 0 100010... | ||

| 25 | 11111111 11111111 11111111 | FF FF FF | 0 100... | 000 100000... | |

| 26 | 10010010 01001001 00100100 | 92 49 24 | 00 100000... | 0 100... | |

| 27 | 01001001 00100100 10010010 | 49 24 92 | 0000 100000... | 100 100... | |

| 28 | 00100100 10010010 01001001 | 24 92 49 | 100000... | 00 100... | |

| 29 | 01101101 10110110 11011011 | 6D B6 DB | 0 100... | ||

| 30 | 10110110 11011011 01101101 | B6 DB 6D | 100... | ||

| 31 | 11011011 01101101 10110110 | DB 6D B6 | 00 100... | ||

| 32 | ( Al azar) | ( Al azar) | |||

| 33 | ( Al azar) | ( Al azar) | |||

| 34 | ( Al azar) | ( Al azar) | |||

| 35 | ( Al azar) | ( Al azar) | |||

Críticas

La función de borrado en la mayoría de Sistemas operativos, simplemente marca el espacio ocupado por el archivo como reutilizables, sin que ocurra de inmediato la eliminación de cualquiera de sus contenidos. En este punto, el archivo puede ser recuperado con bastante facilidad por numerosas aplicaciones de recuperación. Sin embargo, una vez que el espacio es sobrescrito con otros datos, no se conoce ninguna forma de recuperarlo. No se puede hacer con el software por sí solo ya que el dispositivo de almacenamiento sólo devuelve su contenido actual a través de su interfaz normal. Gutmann sostiene que las agencias de inteligencia tienen herramientas muy sofisticadas, como por ejemplo microscopios de fuerza magnética o microscopios atómicos, que, junto con un análisis de imagen, pueden detectar los valores anteriores de bits en el área borrada.

La National Bureau of Economic Research (Oficina Nacional de Investigación Económica) criticó la pretensión Gutmann que las agencias de inteligencia es probable que sean capaces de leer datos sobreescritos. [2] Aún no hay evidencia publicada que las agencias de inteligencia tenga la capacidad para recuperar los archivos cuyos sectores han sido sobreescritos, aunque en algunos gobierno han publicado procedimientos de seguridad se considera un disco sobrescrito como material todavía sensible.

Las empresas especializadas en la recuperación de medios dañados (por ejemplo, los medios de comunicación dañadas por el fuego, el agua o no) no pueden recuperar los archivos sobrescritos por completo.

Algunos programas que lo implementan

Son variados lo Softwares que posibilitan el uso de este algoritmo facilitando el acceso al mismo a usuarios sin grandes conocimientos informáticos. Software como

- Para Windows

- CCleaner

- TuneUp Utilities

- Recuva

- Darik’s Boot and Nuke (discos completos, únicamente)

- Para Mac OS X

- Disk Utility (discos enteros o espacio libre)

- TrueCrypt

- Para Linux

Enlaces externos

- CRYPTEX - Seguridad de la Informacion: Herramientas y Métodos de Borrado Seguro

- Borrado seguro de archivos con shred

- Eliminar archivos de forma segura en Linux

Referencias

- ↑ Deletion of Data from Magnetic and Solid-State Memory publicada en el periódico USENIX Security Symposium Proceedings 1996

- ↑ ¿Pueden las agencias de Inteligencia leer los datos sobrescritos? Una respuesta a Gutmann.(en ingles)