Stuxnet

| Stuxnet | |

| Versiones: |

Virus Informático |

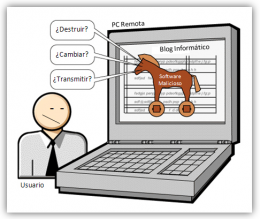

Stuxnet Es un gusano informático que afecta a equipos con el sistema operativo Windows, Es el primer gusano conocido que espía y reprograma sistemas industriales, es considerado un prototipo funcional y aterrador de un arma cibernética que conducirá a la creación de una nueva carrera armamentística mundial.

Sumario

Características

Stuxnet ataca equipos con Windows empleando cuatro vulnerabilidades de día cero de este sistema operativo, incluyendo la denominada CPLINK y otra empleada por el gusano Conficker. Su objetivo son sistemas que emplean los programas de monitorización y control industrial (SCADA) WinCC/PCS 7 de Siemens.

La complejidad de Stuxnet es muy poco habitual en un ataque de malware. El ataque requiere conocimientos de procesos industriales y algún tipo de deseo de atacar infraestructuras industriales. En concreto, según la empresa Symantec, Stuxnet verifica la existencia en el objetivo de cierto número de motores variadores fabricados por dos empresas concretas, una iraní y otra finlandesa, estableciéndose rutinas distintas según la cantidad de variadores de uno y otro fabricante.

Además, Stuxnet es extrañamente grande, ocupando medio megabyte, y está escrito en distintos lenguajes de programación, incluyendo C y C++, algo que se ve con poca frecuencia en otros ataques de este tipo.

Stuxnet fue firmado digitalmente con dos certificados auténticos robados de autoridades de certificación. Tiene capacidad de actualización mediante P2P, lo que permite su puesta al día incluso después de que el servidor remoto de control haya sido desactivado.

Todas estas capacidades habrían requerido un equipo completo de programadores de distintas disciplinas, y la verificación en sistemas reales de que el malware no bloquearía los PLCs. Eric Byres, programador con años de experiencia en el mantenimiento y reparación de sistemas Siemens, declaró a Wired que escribir este software podría haber requerido meses o incluso años de trabajo si lo hubiera realizado una sola persona.

El número de vulnerabildades de día cero de Windows que aprovecha Stuxnet también es poco habitual. Este tipo de errores de Windows son muy valorados por crackers y diseñadores de malware puesto que permiten acceder a sistemas incluso aunque hayan instalado todas las actualizaciones de seguridad, al no ser conocidos públicamente. Un ataque malware normal no desperdiciaría cuatro de estos errores en un solo gusano.

Arma cibernética

En realidad, fue a principios de la década de los 80 del siglo pasado que se utilizó por primera vez con efectividad un arma cibernética. Se trata de un software defectuoso, introducido por la CIA por mandato del gobierno de Estados Unidos, en el sistema de operación del nuevo gasoducto transiberiano que debía llevar gas natural desde los yacimientos de gas de Urengoi en Liberia a través de Kazajstán, Rusia y Europa oriental hasta los mercados de divisas de Occidente.

El 18 de septiembre del 2007, el líder de la Revolución Cubana, Fidel Castro, en su reflexión "Mentiras deliberadas, muertes extrañas y agresión a la economía mundial", explica:

“Una vez en la Unión Soviética, las computadoras y el software, trabajando juntos, hacían operar el gasoducto maravillosamente. Pero esa tranquilidad era engañosa. En el software que operaba el gasoducto había un caballo de Troya, término que se usa para calificar líneas de software ocultas en el sistema operativo normal, que hacen que dicho sistema se descontrole en el futuro, o al recibir una orden desde el exterior.

“Con el objetivo de afectar las ganancias de divisas provenientes de Occidente y la economía interna de Rusia, el software del gasoducto que debía operar las bombas, turbinas y válvulas había sido programado para descomponerse después de un intervalo prudencial y resetear -así se califica- las velocidades de las bombas y los ajustes de las válvulas haciéndolas funcionar a presiones muy por encima de las aceptables para las juntas y soldaduras del gasoducto. El resultado fue la más colosal explosión no nuclear e incendio jamás vistos desde el espacio”.La industria electrónica soviética estaba infectada con virus y caballos de Troya colocados allí por la comunidad de Inteligencia de Estados Unidos. Hoy es conocido que la guerra cibernética contra la antigua Unión Soviética no solo abarcó esta operación, y contribuyó al colapso de su economía y al derrumbe del socialismo en Europa.

Por eso, no es muy difícil suponer quién está detrás del gusano Stuxnet. Se plantea que desmanteló los sistemas de control de la central nuclear iraní de Bushehr, una instalación a punto de ser operativa, con el objetivo de retrasar el programa nuclear con fines pacíficos de Irán, y atacó a redes de varios países que también utilizan el software que la firma Siemens ha desarrollado para controlar grandes infraestructuras.

Ya lo sentenció el Teniente General de la Fuerza Aérea estadounidense, Robert Elder Jr:

Para nada el uso de las llamadas TIC en función de la dominación en el mundo contemporáneo ha sido dejado a la espontaneidad por las fuerzas imperialistas.

Evidencias ataques planta nuclear de Irán

Evidencias sobre el ataque de Stuxnet a la planta nuclear Irán de Bushehr muestra que el virus fue diseñado para sabotear lentamente la planta. El código debía implantar órdenes para acelerar y ralentizar la maquinaria física durante un par de semanas.

De acuerdo con Liam O’Murchu, investigador de Symantec Security Response, los creadores de Stuxnet querían que el programa pasara inadvertido dentro del sistema, incubándose por un largo tiempo y cambiando paulatinamente el proceso sin llegar a descomponerlo.

Tras el atentado en Irán, Stuxnet ya ha infectado a más de 100 mil sistemas computacionales alrededor del mundo. Al principio, el gusano parecía ser uno más del montón, creado con la finalidad de robar información. Sin embargo, los expertos pronto determinaron quecontenía código diseñado específicamente para atacar los sistemas Siemens Simatic WinCC SCADA.

¿Qué tienen de especial estos sistemas? Bueno, son los encargados de controlar el manejo de tuberías, plantas nuclereas y otros equipos industriales. No en balde, Stuxnet se ganó pronto el mote de la pieza de malware más refinada jamás creada.

Fue diseñado

Los investigadores determinaron que Stuxnet fue diseñado para interceptar órdenes enviadas desde un sistema SCADA para controlar cierta función dentro de una instalación. Aunque el último análisis de Symantec no ha encontrado qué función en específico debía ser atacada, la información sí sugiere que Stuxnet apuntaba a las instalaciones nucleares de Bushehr o Natanz, en un claro intento por sabotear el naciente programa nuclear iraní. De acuerdo con Symantec, Stuxnet ataca los variadores de frecuencias, los cuales son usados para controlar la velocidad de un dispositivo - como un motor. El gusano intercepta las órdenes del software de Siemens SCADA, y las reemplaza con comandos maliciosos para modificar la velocidad del motor, de modo que ésta varíe salvajemente a intervalos intermitentes. Sin embargo, Stuxnet no sabotea cualquier variador de frecuencia.

El programa revisa la red de la planta, y sólo se activa si la instalación tiene cuando menos 33 variadores hechos por la empresa iraní Fararo Paya, o por la finlandesa Vacon.

Aún más específicamente, Stuxnet sólo ataca dispositivos diseñados por estas dos compañías si están corriendo a alta velocidad (entre 807Hz and 1210Hz). Ese rango de celeridad sólo se utiliza en aplicaciones selectas: procesos como el enriquecimiento de uranio. De hecho, la exportación de variadores de frecuencia que pueden superar los 600Hz está controlada por la Comisión Regulatoria Nuclear de Estados Unidos.

O’Murchu deje entrever la posibilidad de un ataque orquestado. “Me imagino que no hay muchos países fuera de Irán que usen un dispositivo iraní. No me imagino una planta nuclear en EE.UU que use tecnología iraní”, apunta el experto. Stuxnet se ha convertido en un dolor de cabeza. Su grado de sofisticación es tal que si el número de variadores de la firma iraní supera de la firma finlandesa, el gusano libera una secuencia. Si ocurre el caso opuesto, entonces el virus activa una secuencia diferente.Estos detalles hacen pensar que los desarrolladores de Stuxnet tenían en mente una instalación a la cual atacar, así como un conocimiento extenso sobre el sistema.

O’Murchu apunta que para que Stuxnet tuviera éxito, se necesitaría de un proceso continuo que corriera mínimo durante un mes ininterrumpidamente. El enriquecimiento de uranio cumple perfectamente esta premisa. Las centrifugadoras necesitan girar a una velocidad precisa durante largos periodos para extraer el material puro. Si esas centrifugadora cambian su aceleración, se puede interrumpir el proceso de aislamiento de los isótopos más pesados. El resultado es un uranio de muy pobre calidad.

¿Quién está detrás del sabotaje?

El gusano informático Stuxnet fue creado por Estados Unidos e Israel para sabotear el programa nuclear iraní.

La central nuclear de Dimona (al sur de Israel) se convirtió en los últimos años en un laboratorio para examinar y ensayar el virus Stuxnet que hoy afecta a gran parte del mundo y que fue reportado en Cuba en el verano de 2010.

Aunque los funcionarios estadounidenses e israelíes se niegan a hablar en público sobre lo que sucede en simona, las operaciones sobre el terreno, así como las actividades conectadas que se realizan en EE.UU. están entre las pistas más recientes y fuertes que sugieren que el virus fue diseñado por un proyecto estadounidense-israelí para sabotear el programa iraní. El complejo Simona, en el desierto del Néguev, es famoso por ser el corazón fuertemente protegido del programa de armas nucleares de Israel, que nunca se ha reconocido, donde ordenadas filas de fábricas producen combustible atómico para el arsenal.

Durante los años 2009 al 2010 , según expertos de inteligencia y militares familiarizados con sus operaciones, Simona se ha hecho cargo de un nuevo papel, igualmente secreto, como sitio de pruebas críticas de un esfuerzo conjunto estadounidense-israelí para debilitar los esfuerzos de Irán de producir su propia bomba.

Tras las alambradas de púas de Simona, Israel ha hecho funcionar centrifugadoras virtualmente idénticas a las de Irán en Natanz, donde los científicos iraníes se esfuerzan por enriquecer uranio. Simona probó la efectividad del gusano informático Stuxnet, un programa destructivo que parece haber destruido cerca de un quinto de las centrifugadoras nucleares de Irán y ha ayudado a retardar, si no a destruir, la capacidad de Teherán de producir sus primeras armas nucleares. Aunque los funcionarios estadounidenses e israelíes se niegan a hablar en público sobre lo que sucede en Simona, las operaciones en el lugar, así como las actividades conectadas que se llevan a cabo en EE.UU., están entre las pistas más recientes y fuertes que sugieren que el virus fue diseñado por un proyecto estadounidense-israelí para sabotear el programa iraní.

La causa más importante para el retraso del reloj nuclear parece ser Stuxnet, el arma cibernética más sofisticada que se ha utilizado en la historia.

A principios de 2008, la compañía alemana Siemens cooperó con uno de los principales laboratorios nacionales de EE.UU., en Idazo, en la identificación de vulnerabilidades de controladores informáticos que la compañía vende para operar maquinaria industrial en todo el mundo y que las agencias de inteligencia estadounidenses han identificado como equipamiento clave en las instalaciones de enriquecimiento de Irán.

Siemens dice que el programa formó parte de trabajos rutinarios para asegurar sus productos contra ataques cibernéticos. No obstante dio al Laboratorio Nacional de Idaho, que forma parte del Departamento de Energía y es responsable de las armas nucleares de EE.UU., la oportunidad de identificar agujeros bien ocultos en los sistemas de Siemens que fueron aprovechados el año siguiente por Stuxnet.

El gusano en sí parece que incluye dos componentes importantes. Uno se diseñó para hacer que las centrifugadoras nucleares de Irán giraran fuera de control. Otro parece sacado de las películas: El programa informático también registró secretamente qué operaciones normales se realizaban en la planta nuclear, luego volvió a introducir esos resultados en los operadores de la planta, como una cinta pregrabada de seguridad en un asalto bancario, para que pareciera que todo funcionaba normalmente mientras en realidad las centrifugadoras se estaban destrozando.

Los ataques no fueron enteramente exitosos: Algunas partes de las operaciones de Irán se detuvieron mientras otras sobrevivían, según los informes de inspectores nucleares internacionales. Tampoco es obvio que los ataques hayan terminado: Algunos expertos que han examinado el código creen que contiene las semillas para más versiones y ataques.

Este experto independiente en seguridad informática en Hamburgo, Alemania, fue uno de los primeros en decodificar Stuxnet.

. El señor Langner es uno de los expertos que expresaron el temor de que el ataque legitimara una nueva forma de guerra industrial frente a la que también EE.UU. es muy vulnerable.

Pero los funcionarios israelíes muestran una amplia sonrisa cuando les preguntan por sus efectos. El estratega jefe de la lucha contra las armas de destrucción masiva, Gary Samore, soslayó una pregunta sobre Stuxnet en una reciente conferencia sobre Irán, pero agregó con una sonrisa: “Me alegra oír que tienen problemas con sus centrifugadoras, y EE.UU. y sus aliados hacen todo lo posible por complicarlos aún más”.

Reportado en Cuba

El 13 de julio de 2010 se detecta la presencia del Stuxnet en redes cubanas. A partir del estudio realizado por la empresa Segurmática, se conoce que este programa maligno instala dos drivers o controladores, firmados digitalmente con un certificado de la compañía Realtek, significando que el autor tuvo acceso a la llave privada de este certificado, un secreto supuestamente muy bien guardado. Semanalmente se reporta la intrusión de virus informáticos de procedencia desconocida a las redes cubanas.

Programa Maligno Stuxnet

Desde el 13 de julio de 2010 se encuentra circulando en Cuba un nuevo programa maligno, conocido por la mayoría de los fabricantes de AV como Stuxnet. Existen evidencias indirectas de que se encuentra circulando en redes globales al menos desde marzo, a partir de reportes de sus efectos en diferentes fórums. Este programa maligno tiene varias características interesantes:

- Se transmite a través de memorias flash pero sin usar autorun.inf.

- Se instala como drivers que se activan cuando inicia el sistema.

- Sus ficheros principales están firmados digitalemente.

- Tiene actividad de rootkit.

Para transmitirse usando memorias flash explota una vulnerabilidad desconocida hasta ese momento, que causa que el Windows ejecute enlaces presentes en ficheros de tipo lnk malformados. En el caso de este programa maligno se trata de un fichero con formato correspondiente a una applet del panel de control (extensión cpl). La vulnerabilidad se explota cuando el sistema operativo trata de mostrar el icono correspondiente al enlace dentro del fichero lnk.

Una vez ejecutado el programa maligno, este instala 2 drivers que no necesitan reiniciar para comenzar su trabajo. Simultáneamente se crean 2 ficheros con contenido cifrado que contienen la funcionalidad real del programa maligno. Uno de los drivers es responsable de ocultar los ficheros malignos de las aplicaciones del sistema operativo, por ejemplo, el Explorer. El otro driver inyecta código en los procesos del sistema svchost.exe y services.exe, por lo que no existe ningún nuevo proceso creado por este programa maligno.

Es interesante que los drivers están firmados digitalmente con un certificado de la compañía Realtek. Esto significa que el autor del programa maligno tuvo acceso a la llave privada de este certificado, un secreto supuestamente muy bien guardado. Es interesante también que la fecha de la firma digital es de enero del 2010, lo que significa que estos drivers están listos desde esa fecha. El certificado expiro el 6 de junio del 2010, 5 meses después de usarse para la firma del programa maligno. Adicionalmente fue revocado por Verisign ante la actividad maligna demostrada.

Los ficheros de este programa maligno contienen cadenas que hacen pensar que esta diseñado para conectarse a sistemas SCADA de la empresa SIEMENS, no queda claro con que fin. La funcionalidad completa del programa maligno todavía no ha sido estudiada. El driver que oculta los ficheros tiene errores que hace que dejen de funcionar algunos otros drivers, por ejemplo, el que instala Rational Clearcase. Los fallos en aplicaciones que usen drivers como filtros para sistemas de archivo y/o svchost.exe pueden ser síntomas de infecciones con este programa maligno, que por demás pasa completamente inadvertido.

Como comprobar si la computadora esta infestada

Compruebe si su PC está infectada con el programa maligno Win32.Stuxnet buscando con el programa regedit las siguientes llaves del registro las cuales son creadas por el programa maligno:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MRxCls

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MRxNet

Lo que pudo producir Stuxnet

El virus informático que penetró los controles de la planta de Bushehr en el 2010, podría generar un desastre atómico si ataca cuando esta se encuentre en operaciones, afirma un informe de los servicios de espionaje de una nación que observa de cerca el programa nuclear iraní.

El embajador ruso ante la OTAN, Dmitry Rogozin, también había advertido de un posible desastre similar al de 1986 en la planta ucraniana de Chernóbil.

Si el virus desactiva los sistemas de control, el reactor tendría la potencia de una “pequeña bomba nuclear”, asegura. ”El menor daño posible sería que una fusión del reactor”, dice. “Sin embargo, también podrían ocurrir daños externos y una destrucción ambiental masiva… similares a los del desastre de Chernóbil”, agregó.

El virus Stuxnet es capaz de hacer que las centrifugadoras de la planta giren hasta quedar fuera de control y ya logró frenar el programa de enriquecimiento de uranio iraní en forma temporal.

Irán admitió que el virus afectó las computadoras portátiles de los técnicos de Bushehr, pero negó que la planta fuera afectada o que las demoras en arrancar el reactor de fabricación rusa tuvieran relación con Stuxnet.

El gobierno iraní aseguró que sólo busca generar energía nuclear para fines pacíficos. Los funcionarios iraníes reconocieron los problemas técnicos sólo después de que otros revelaran que el virus había interrumpido el programa. El ruso Rogozin había relatado que los ingenieros de Bushehr “veían en sus pantallas que los sistemas funcionaban con normalidad, cuando de hecho estaban fuera de control”.

“El virus, que es muy tóxico, muy peligroso, podría haber tenido consecuencias muy serias”, agregó. “Podría haber llevado a un nuevo Chernóbil”.

Vea También

Fuente

- Código virus Stuxnet

- Stuxnet

- Stuxnet y el sombrío 9 de mayo

- Virus Stuxnet muta y arrasa en Irán

- Segurimatica Novedades Virus Stuxnet

- Guerra cibernética toca a las puertas de Cuba

- La guerra cibernética y el imperio del mal

- No hay dudas virus Stuxnet fue diseñado para sabotear planta nuclear iraní

- Gusano informático Stuxnet un proyecto norteamericano israelí

- Israel y EEUU crearon un gusano para el ataque cibernético a la planta nuclear iraní

- Virus Stuxnet podría haber causado un desastre como el de Chernobil