Back Orifice

| ||||||||||||||

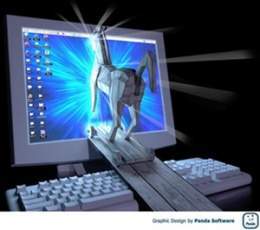

Back Orifice. Es un programa que permite la gestión remota de un ordenador a través de una red, ya sea local o por internet.

Sumario

Descripción

Como su propio nombre lo indica este programa crea un agujero en un ordenador, es decir abre una ruta de entrada al mismo, a menudo sin que haya muestras aparentes de que exista y por el cual cualquier persona que conozca la existencia del mismo puede "colarse" y manejar a su antojo el ordenador "agujereado". Constituye una herramienta sumamente eficaz para los administradores de redes que necesitan gestionar a distancia los sistemas de su competencia.

El software en cuestión consta de una parte "servidor", que se instala en el ordenador que se quiere controlar y una parte "cliente", la que permite conectarce con el primero. Por supuesto para que todo funcione es imprescindible que el servidor esté activo y conectado a una red accesible por el ordenador "cliente".

Generalidades

Debuta en 1998 de la mano de "Cult of the Dead Cow" (Culto de la vaca muerta), una famosa organización de hackers. Utiliza un sistema de cliente–servidor mediante el cual el cliente puede enviar órdenes el servidor que serán ejecutadas en el ordenador donde este esté instalado.

El nivel de control que se puede obtener sobre el ordenador donde se ejecuta el servidor es bastante alto, permitiendo obtener todo tipo de datos de este (usuario actual, discos instalados, contraseñas y otras informaciones), manipular ficheros, ejecutar programas, modificar el registro, obtener una captura de la pantalla actual y muchas otras.

A causa de sus posibles usos maliciosos, estas aplicaciones han sido catalogadas como malware por muchos sistemas, y la mayoría de los antivirus avisan si los encuentran en el sistema permitiéndo borrarlos.

Características principales

- El troyano se transmite primeramente como un ejecutable con cualquier nombre y con una extensión aproximada de 112 a 122 kilobytes, en dependencia de la versión.

- El troyano puede ser adosado a ejecutables de todo tipo razón por la cual los tamaños indicados se dan únicamente en los casos en que el troyano es enviado en su forma original y sin aditamentos (plug–in's).

- El acceso a la computadora puede realizarse únicamente si la computadora se conecta a una red. Esta red puede ser de tipo internet o una red LAN (Red de Area Local) sin conexión a internet.

- El programa funciona como un host, o sea, queda en espera de una conexión con en el programa y el password correcto.

Funcionalidades

Sistema de control

Crear cuadros de diálogo con el texto de su elección. Registro de las pulsaciones de teclado. Bloqueo o reiniciar la máquina. Obtener información detallada del sistema, incluyendo:

- Usuario actual

- CPU tipo

- Versión de Windows

- Uso de la Memoria

- Discos montados (Incluidos los discos duros, CD-ROM, unidades extraíbles y unidades de red a distancia) y la información de los discos

- Protector de pantalla contraseña

- Contraseñas en caché por el usuario

(Incluidos los de dialups, web y acceso a la red, y cualquier otra contraseña en caché por el sistema operativo)

Control del sistema de archivo

Copiar, renombrar, borrar, ver y buscar archivos y directorios. Archivo de compresión y descompresión.

Control de procesos

Listar, matar y generar procesos.

Control del Registro

Listar, crear, eliminar y establecer las claves y valores en el registro.

Control de Red

Ver todos los recursos de la red, todas las conexiones entrantes y salientes, crear y eliminar conexiones de red, lista de todos los recursos exportados y sus contraseñas, crear y borrar las exportaciones.

Control multimedia

Reproducir archivos wav, capturas de pantalla, y capturar vídeo desde cualquier dispositivo de entrada de vídeo (como un Quickcam).

Redirección de paquetes

Redirigir cualquier puerto TCP o UDP entrantes a cualquier otra dirección y puerto.

Servidor HTTP

Subir y descargar archivos en cualquier puerto utilizando un cliente de WWW como Netscape.

Sniffer

Monitor de paquetes de red, registro de las contraseñas de texto plano que pasan. Plugin de interfaz Escriba sus propios plugins y ejecute el código nativo de su elección en el sistema.